皆さんこんにちは。

業務ハックLabのよ~よんです。

今日はGoogle WorkspaceでSSOを使用する方法についてご案内したいと思います。

SSOとは

シングル・サインオンとは1組のIDとパスワードによる認証を行うだけで複数のWebサービス、クラウドサービス、アプリなどにログインができる仕組みのこと。

昨今、色々なサービスがクラウド化されていく中でそれぞれにIDとパスワードの設定が必要となり、ユーザーは非常に多くのID、パスワードを管理しなければならない状況になっています。

これはパスワードの使い回しや単純なパスワードを設定するなどの温床となり、結果的にセキュリティレベルを下げてしまうこともあります。

それらを解消すべく、各システムでSSOを利用できる物が増えてきています。

SSOを導入することで利便性が向上したり、パスワードの漏洩リスクの軽減、管理者の負担の軽減などに繋がります。

その一方で、パスワードが漏洩してしまうと重大なセキュリティリスクにつながったり、SSO用のシステムが停止すると関連サービスにログインできなくなってしまうと言ったリスクもあります。

挿入する上ではこれらのメリット・デメリットを良く理解した上で導入するようにしましょう。

それでは早速設定方法について説明していきましょう!!

Google WorkspaceでのSSO設定方法

今回、IdP(Identify Provide)はAzure Active Directory(以下AAD)を使用します。

Azure Active DirectoryはFree版でもSSOできるアプリの数などは制限されますが基本機能は利用できます。

条件付きアクセスや、グループアクセス管理までしたい場合はP1以上のライセンスにしましょう。

AAD側の設定

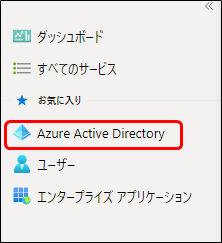

- Azureポータルにアクセスし、「Azure Active Directory」をクリックします。

- [エンタープライズアプリケーション」をクリックします。

- 「新しいアプリケーション」をクリックします。

- 「Google Cloud Platform」をクリックします。

- 画面が切り替わったらもう一度「Google Cloud Platform」をクリックします。

- 「作成」をクリックします。

- エンタープライズアプリケーションに「Google Cloud」が追加されるのでブレードメニューの中から「シングルサインオン」→「SAML」をクリックします。

- 基本的なSMAL構成の「編集」をクリックします。

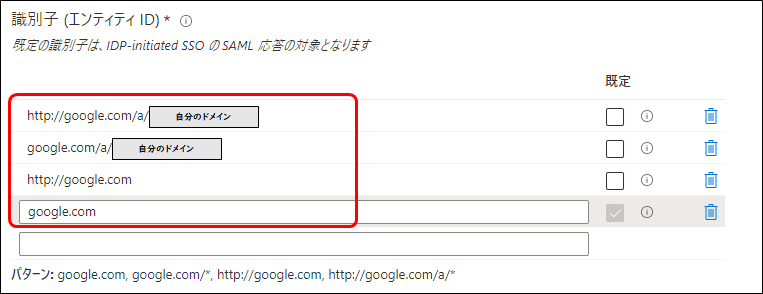

- 識別子の箇所に必要な情報を入力します。

入力内容 google.com google.com/a/自分のドメイン http://google.com http://google.com/a/自分のドメイン

- 応答URLに必要情報を入力します。

入力内容 https://www.google.com https://www.google.com/a/自分のドメイン

- サインオンURLに必要情報を入力します。

入力内容 サインイン後の初期画面 https://www.google.com/a/自分のドメイン/ServiceLogin?continue=https://mail.google.com GMailにする場合 https://www.google.com/a/自分のドメイン/ServiceLogin?continue=https://console.cloud.google.com Goole Cloud Platformにする場合

- 「保存」をクリックします。

- 画面上部にてテストを勧める表示が出ますがここでは「いいえ」をクリックします。

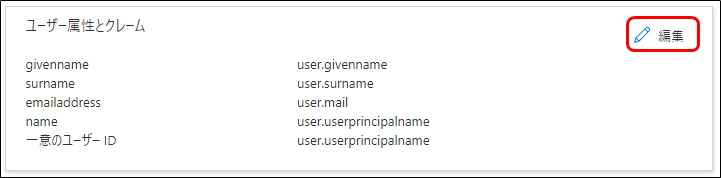

- ユーザー属性とクレームを編集します。

デフォルトの設定では「追加の要求」の箇所に4つほど属性が追加されていますがこの部分は削除します。

理由としてはユーザー名が英数字の場合、このままでも認証が通るのですが、全角の場合、認証が取らず、ログインができないためです。

- SAML署名証明書でbase64の証明書をダウンロードします。

- 下記情報(ログインURLとログアウトURL)をコピーしておきます。

(メモ帳などにコピーしておきましょう)

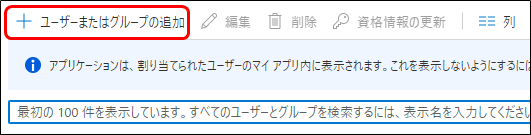

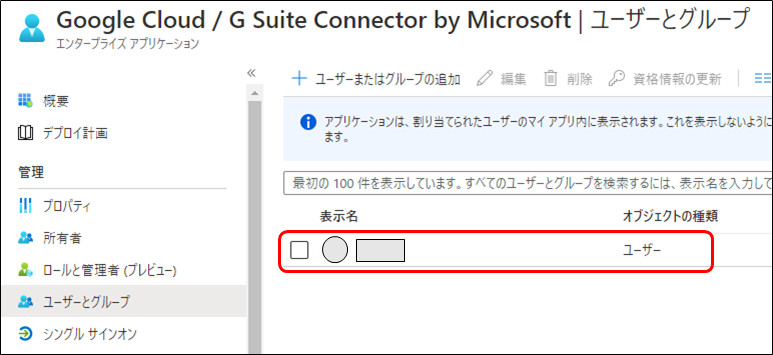

- SSOを利用するユーザーの割当を行う為、ブレードメニューに戻り、「ユーザーとグループ」をクリックします。

- 「ユーザーまたはグループの追加」をクリックします。

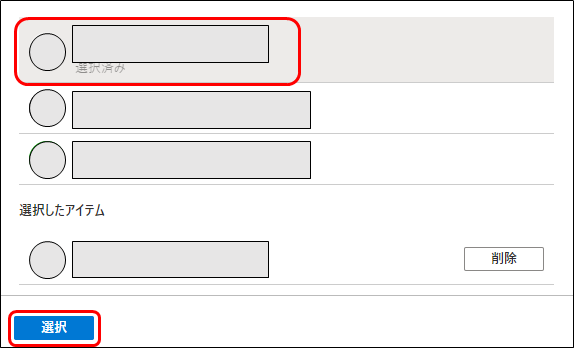

- ユーザーの「選択されていません」をクリックします。

- 追加するユーザーを選択し「選択」をクリックします。

- 「割り当て」をクリックします。

- ユーザーが追加されていれば完了です。

ここまででひとまずAAD側の設定画完了です。

引き続きGoogle Workspace側の設定を行います。

Google Workspace側の設定

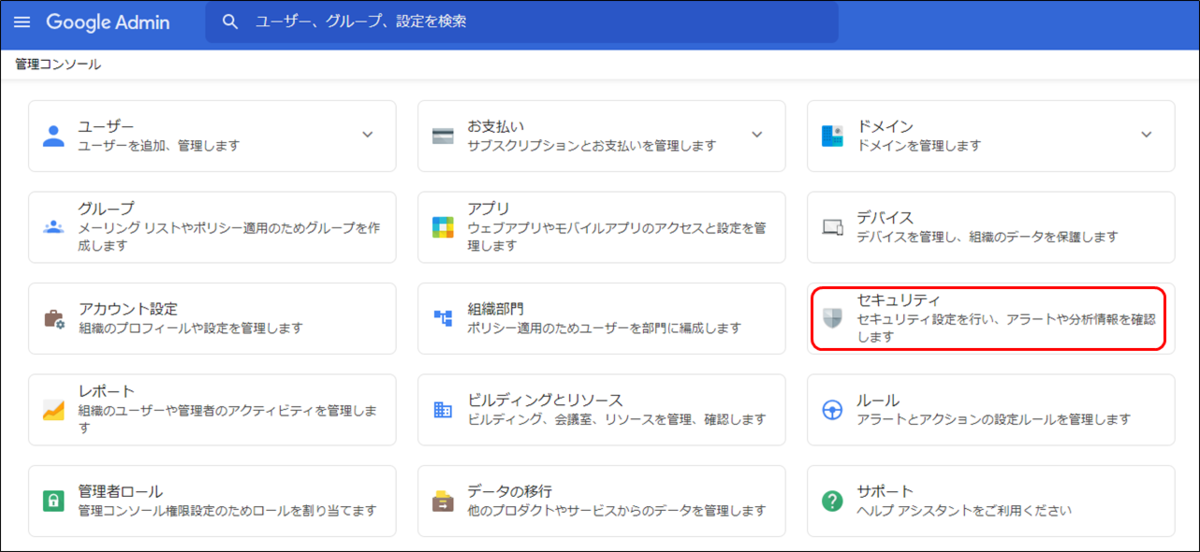

- Google Workspaceの管理コンソールから「セキュリティ」をクリックします。

- 「サードパーティのIDプロバイダを使用したシングルサインオン(SSO)の設定」をクリックします。

- 各項目をチェック、入力します。

項目 内容 サードパーティのIDプロバイダでSSOを設定する チェックをオンにする ログインページのURL AADでコピーした「ログインURL」 ログアウトページのURL AADでコピーした「ログアウトURL」 確認用の証明書 Goole Cloud Platformにする場合 パスワード変更用 URL https://account.activedirectory.windowsazure.com/ChangePassword.aspx

これでGoogle Workspaceの設定は完了です。

ちなみにSSO連携すると自動プロビジョニングも可能です。

プロビジョニングの設定についてはまた後日、記事にしようと思います。

それでは皆さん、良い業務ハックライフを~